La protection des informations sensibles, qu’elles soient personnelles ou de tiers, est l’un des défis permanents de l’informatique. Il y a deux fronts pour cela, d’une part la création de nouveaux algorithmes de cryptage et de décryptage des données et d’autre part la mise en œuvre du matériel nécessaire pour une plus grande efficacité dans la sécurité des données.

Que sont les unités SED ?

Abréviations LA SOIF ils viennent de Disque à cryptage automatique, en espagnol « Drive » avec auto-cryptage, se référer au disques durs et SSD qui contiennent à l’intérieur matériel pour le cryptage et le décryptage des données qu’ils stockent. Qui suivent le normes de cryptage des données du Trusted Computer Group tels que le cryptage AES, Opal 2.0 et Enterprise. A propos duquel nous n’entrerons pas dans son fonctionnement dans cet article.

Les unités de stockage SED ne sont généralement pas vues, en théorie, sur le marché domestique. Pour ce que son adoption se produit davantage dans des environnements où la protection des données est cruciale. Surtout pour les utilisations militaires et gouvernementales. Cela ne signifie pas qu’il n’y a pas d’unités de stockage SED sur le marché intérieur et que de nombreux SSD et disques durs que vous pouvez trouver sur le marché sont des unités de stockage SED.

Les unités SED ont intégré des systèmes de chiffrement et de déchiffrement matériels totalement transparents pour le reste du PC, Pour ce que ils ne nécessitent pas le travail du CPU pour le cryptage et le décryptage des données et non des systèmes complexes intégrés au système d’exploitation et aux applications, dont la sécurité pourrait facilement être violée.

Comment fonctionnent les unités SED ?

Il faut préciser que un disque SED n’est pas différent d’un disque dur ou même d’un SSD conventionnel. Ils n’utilisent pas de matériel apparemment différent et vous pouvez les connecter à votre PC comme des unités de stockage conventionnelles, donc ne nécessitent pas d’interfaces spéciales. Or, c’est à l’intérieur et donc dans les circuits internes que se trouve le matériel en charge du chiffrement et du déchiffrement des données.

Chacune des unités SED contient ce que nous appelons un cryptoprocesseur, ce n’est rien de plus qu’un processeur qui fonctionne indépendamment du reste du système. En ce sens que la mémoire sur laquelle il travaille est à l’intérieur du même processeur. Ceci est fait pour empêcher l’accès aux données via un analyseur de données.

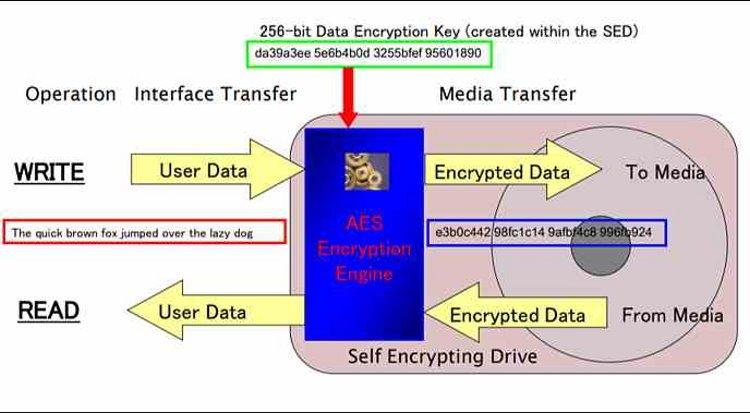

Lorsque le CPU, le GPU ou un autre processeur doit stocker des données de la RAM ou de la VRAM sur l’unité de stockage en raison d’un manque d’espace ou d’une utilisation de la RAM, etLe cryptoprocesseur de l’unité SED crypte les données à l’aide de deux éléments. Le premier d’entre eux est ce qu’on appelle un Clé de cryptage des données ou DEK. Quelle est une clé différente pour chaque unité à vendre et installée dans le cryptoprocesseur.

Dite clé il est utilisé comme variable pour générer le code crypté via une formule mathématique complexe, qui convertit le code binaire qui stocke les données en un code binaire que le CPU ne peut pas comprendre s’il n’y a pas d’étape de déchiffrement, qui est également effectué par le cryptoprocesseur de l’unité SED de manière totalement opaque au reste du système.

La vitesse des données est importante

Toute mémoire doit non seulement avoir la capacité de contenir les données, mais aussi la vitesse suffisante pour son transfert à la vitesse appropriée et cela ne signifie pas un goulot d’étranglement dans les performances. Le système de stockage dans le PC est basé sur une hiérarchie où chaque nouveau niveau a plus de capacité de stockage que le précédent, mais est plus lent en temps d’accès et en vitesse de transfert. Ainsi, les données sont copiées des niveaux les plus éloignés vers les plus proches.

Avec l’arrivée des SSD NVMe basés sur des interfaces PCI Express haut débit, on est passé de quelques dizaines voire centaines de mégaoctets par seconde de vitesse de transfert à plusieurs gigaoctets par seconde déjà avec la troisième et quatrième génération de la norme PCI Express. Cela signifie que le travail de cryptage et de décryptage doit être effectué un ordre de grandeur plus rapidement. Quelque chose que force le développement de cryptoprocesseurs pour les unités SED beaucoup plus puissants que ce que l’on peut trouver actuellement sur le marché.

Rappelez-vous que le but des disques SED est d’empêcher l’accès aux données chiffrées sur le disque. Un système de chiffrement ou de déchiffrement nécessite deux zones mémoire, une pour les données sources et une pour les données cibles. Si un processeur s’en occupe, ces informations seront exposées dans la RAM. Par conséquent, nous ne pouvons pas compter sur la puissance du CPU pour le cryptage et le décryptage des données, de plus, cela irait à l’encontre de la définition de ce qu’est une unité SED.

Comment puis-je savoir que j’ai un lecteur SED sur mon PC ?

Les services marketing des différents fabricants de disques durs n’envisagent pas de parler de cryptage sécurisé des données comme une fonction qui vend des disques aux utilisateurs, qui préfèrent entendre parler de capacité de stockage et de vitesse de transfert.

Cependant, et comme nous l’avons déjà dit, Les disques SED existent sur le marché des disques durs PC et SSD Oui il suffit de jeter un coup d’œil aux spécifications et aux caractéristiques d’un SSD ou d’un disque dur pour savoir si nous sommes face à une unité SED.

Si vous avez une entreprise et que vous travaillez avec des données très sensibles, provenant de tiers ou de vous-même nous vous recommandons d’utiliser des unités SED. La raison en est très simple, il existe aujourd’hui une économie de l’information où vos données et celles de vos clients sont des informations sensibles avec lesquelles échanger. Chaque jour, des milliers d’entreprises subissent des attaques contre la sécurité des données stockées dans leurs systèmes informatiques.