sécurité et confidentialité sont devenus deux sujets de préoccupation pour de plus en plus d’utilisateurs. Le nombre remarquable de violations de données dont même des services réputés ont été victimes, les actions de plus en plus agressives d’acteurs malveillants et d’agences de renseignement et l’augmentation constante des menaces contre les systèmes et les utilisateurs ont suscité une demande croissante de produits offrant sécurité et/ou confidentialité.

D’une part nous avons le demande accrue d’experts en cybersécurité qui sont chargés de vérifier l’intégrité des systèmes et d’effectuer des tests pour s’assurer qu’ils sont sécurisés. Les systèmes d’exploitation orientés vers ce segment ont vu leur demande augmenter suffisamment pour commencer à concurrencer non seulement les uns avec les autres, mais aussi avec les systèmes d’exploitation à usage général, bien que toujours sans perdre leur concentration (après tout, ils continuent de cibler un public très spécifique) .

De l’autre nous avons le solutions visant à assurer la sécurité et/ou la confidentialité de l’utilisateur, ou ce qui revient au même, des systèmes d’exploitation visant à offrir des mécanismes de protection. On retrouve ici deux possibilités complémentaires selon que l’on recherche la confidentialité ou la sécurité. Pour la première chose, ce qui est généralement fait est d’anonymiser le trafic en utilisant Tor ou une solution VPN. Pour le second, il existe plusieurs moyens, mais le plus courant est de recourir à l’isolement (sandbox) via des machines virtuelles.

A ce qui a été évoqué jusqu’ici, il faut ajouter le souci généré par Windows et Android, les deux systèmes d’exploitation les plus utilisés. Le premier a commencé à introduire des mécanismes de télémétrie agressifs dans sa version 10 qui ont suscité l’ire des défenseurs de la vie privée. La seconde, bien qu’utilisant le noyau Linux et étant initialement un logiciel libre, la grande majorité des implémentations fournies par les fabricants de mobiles sont propriétaires et pré-installent les services Google.

D’autre part, nous ne pouvons pas oublier l’utilisation d’un compte administrateur par défaut dans Windows, un détail qui finit par être une autoroute pour les acteurs malveillants, même aujourd’hui. Changer le compte utilisé par défaut dans Windows pour un autre utilisateur commun est essentiel pour renforcer la confidentialité, mais en fin de compte, c’est quelque chose que très peu font, donc, au final, il vaut mieux utiliser un système qui met ça en ordre dès le début et non comme une configuration à faire après l’installation du système.

La confidentialité et la sécurité sont des secteurs en plein essor, et au-delà des solutions multiplateformes, c’est Linux qui canalise la demande avec des systèmes spécialisés. Cela ne devrait pas surprendre compte tenu de sa nature modulaire et de son logiciel gratuit, qui lui permet de s’adapter à n’importe quel usage, de la confidentialité et de la sécurité aux jeux.

Étant donné que Linux est un système étroitement lié à la confidentialité et à la sécurité, nous allons mentionner sept distributions qui couvrent un ou les deux domaines en même temps.

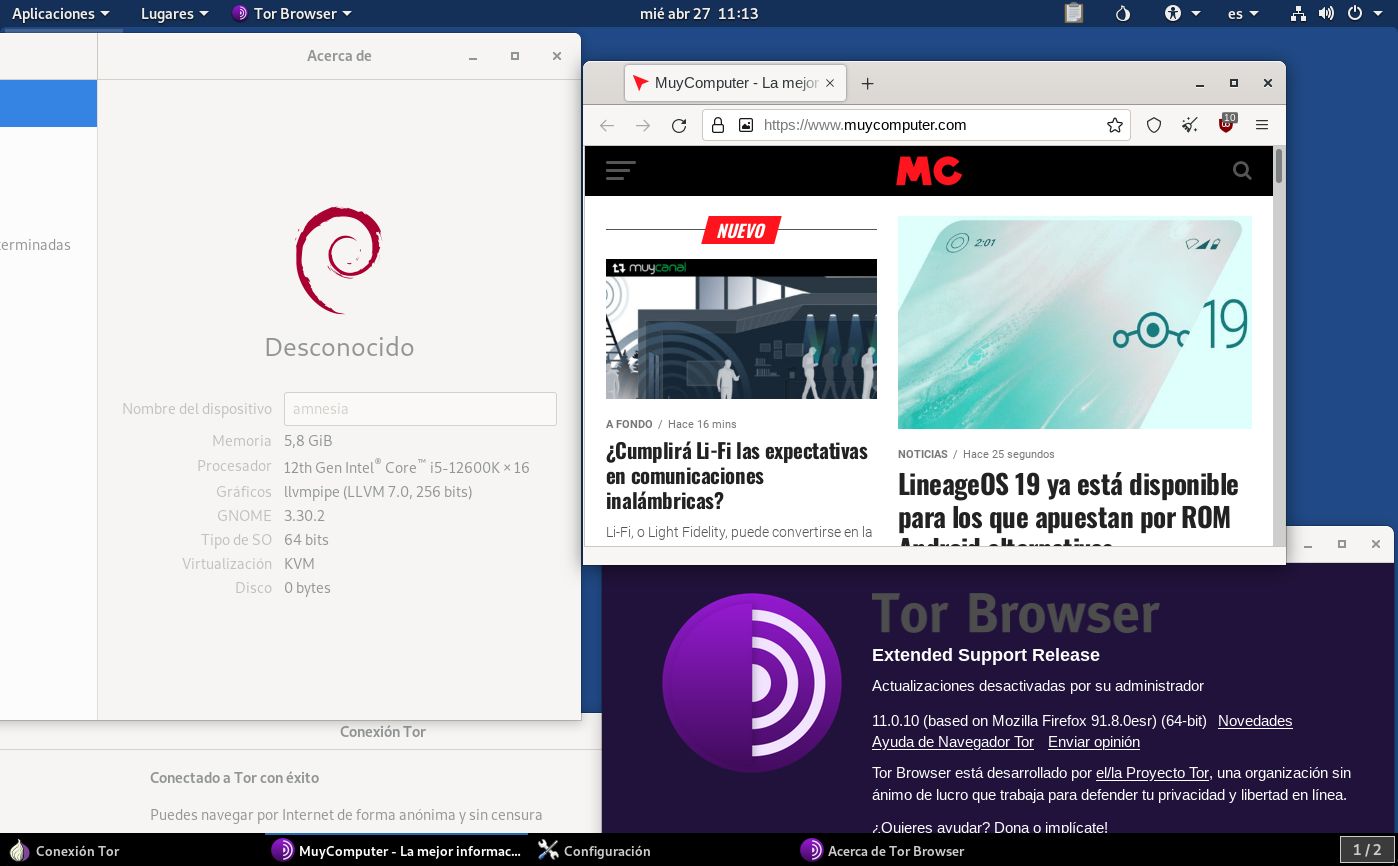

queues

Nous commençons avec probablement la distribution Linux axée sur la confidentialité la plus connue : queues. Pour ceux qui ne le savent pas, son développement et sa maintenance sont à la charge du projet Tor, on peut donc déjà se faire une idée approximative de ses caractéristiques et de ses vertus.

Tails dérive de Debian et se définit comme « the amnesic incognito live system », qui traduit en anglais forme l’expression « The Amnesic Incognito Live System », dont les initiales sont reprises pour former le nom de la distribution. Ici, nous avons déjà l’une des principales caractéristiques du système, et c’est le fait qu’il ne fonctionne qu’en tant que support en direct, sans, du moins officiellement, pouvoir être installé localement sur l’ordinateur.

Parier sur le fait d’être juste un le médium live a sa raison d’être, et c’est pour éviter de laisser des traces sur l’ordi sur lequel Tails s’exécute, le système se définit donc comme amnésique. Comme il est évident, rend la connexion au réseau Tor facilement disponible et pré-installe le navigateur Tor dans le but que l’utilisateur puisse surfer sur Internet de manière anonyme.

Tails comprend une variété de logiciels qui gèrent le cryptage des fichiers et des transmissions Internet, la signature cryptographique et le hachage, en plus d’autres fonctions de sécurité importantes. Tout cela est intégré dans le but d’offrir l’expérience la plus anonyme possible sur plusieurs fronts et de protéger ainsi la vie privée de l’utilisateur.

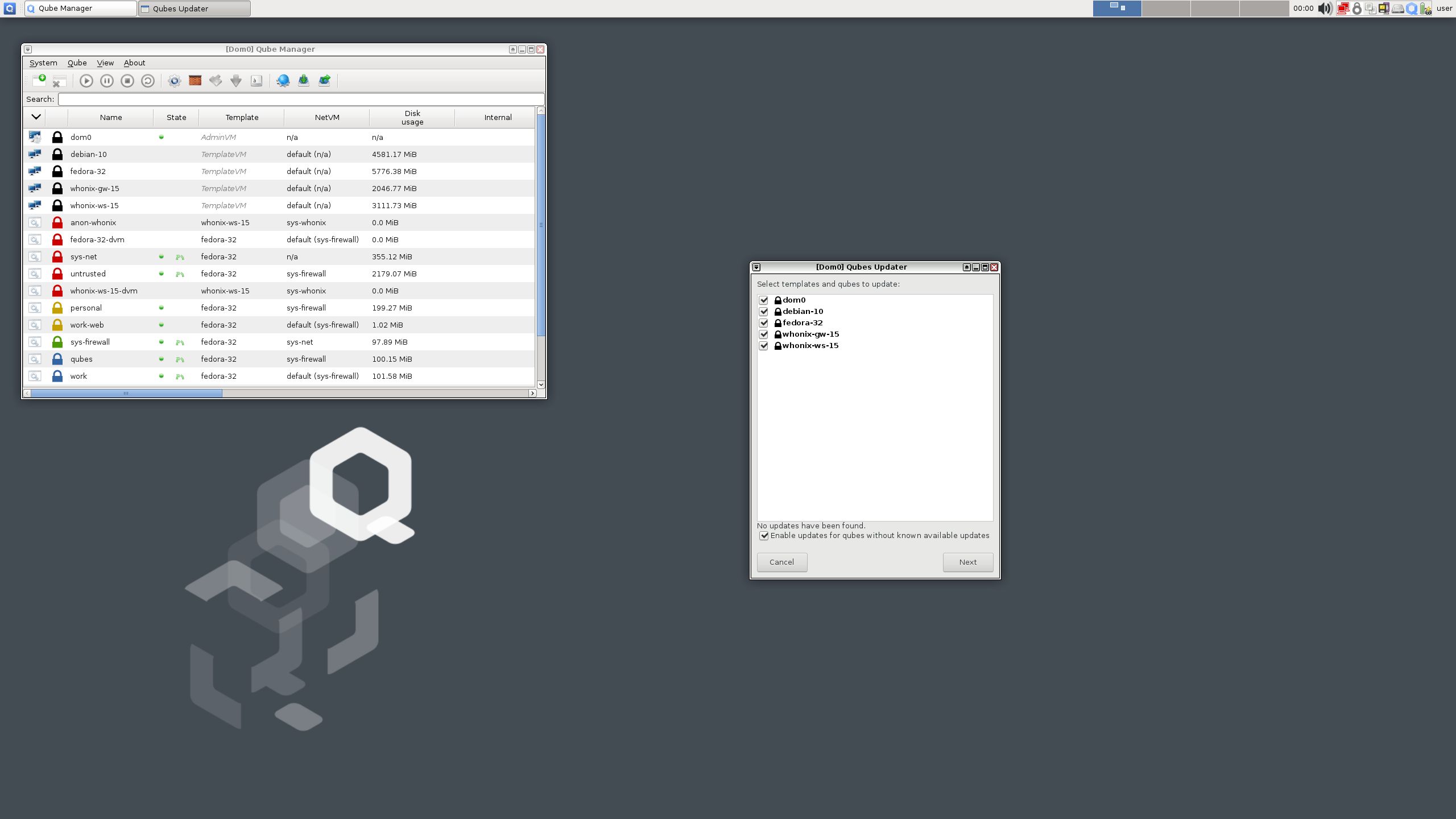

Système d’exploitation Qubes

Système d’exploitation Qubes est une autre distribution Linux axée sur la sécurité et la confidentialité. Il est basé sur Fedora et se distingue par sa forte concentration sur le sandboxing, se définissant comme « un système d’exploitation raisonnablement sécurisé ». Vous savez, la sécurité à 100% n’existe pas, il vaut donc mieux être réaliste au lieu de vendre quelque chose d’inatteignable.

Qubes OS utilise l’une des ressources les plus populaires pour créer une isolation : les machines virtuelles. Plus précisément, ce qu’il fait est mettre à disposition plusieurs machines virtuelles avec différents profils gérés par l’hyperviseur Xen. Bien que cela puisse sembler complexe, en termes pratiques, il facilite autant que possible l’utilisation de l’hyperdrive Xen pour créer un environnement isolé.

L’utilisation de machines virtuelles permet aux développeurs du système de définir et de limiter les ressources et les moyens auxquels chacun peut accéder, créant ainsi un environnement isolé dans lequel l’impact des dommages ou des pertes est limité au cas où il serait affecté par un incident de cybersécurité .

Les environnements virtualisés exécutés sur Qubes OS ne doivent pas nécessairement être des instances du même système d’exploitation, mais peuvent être basés sur d’autres distributions telles que Debian, Whonix, Gentoo et même Microsoft Windows.

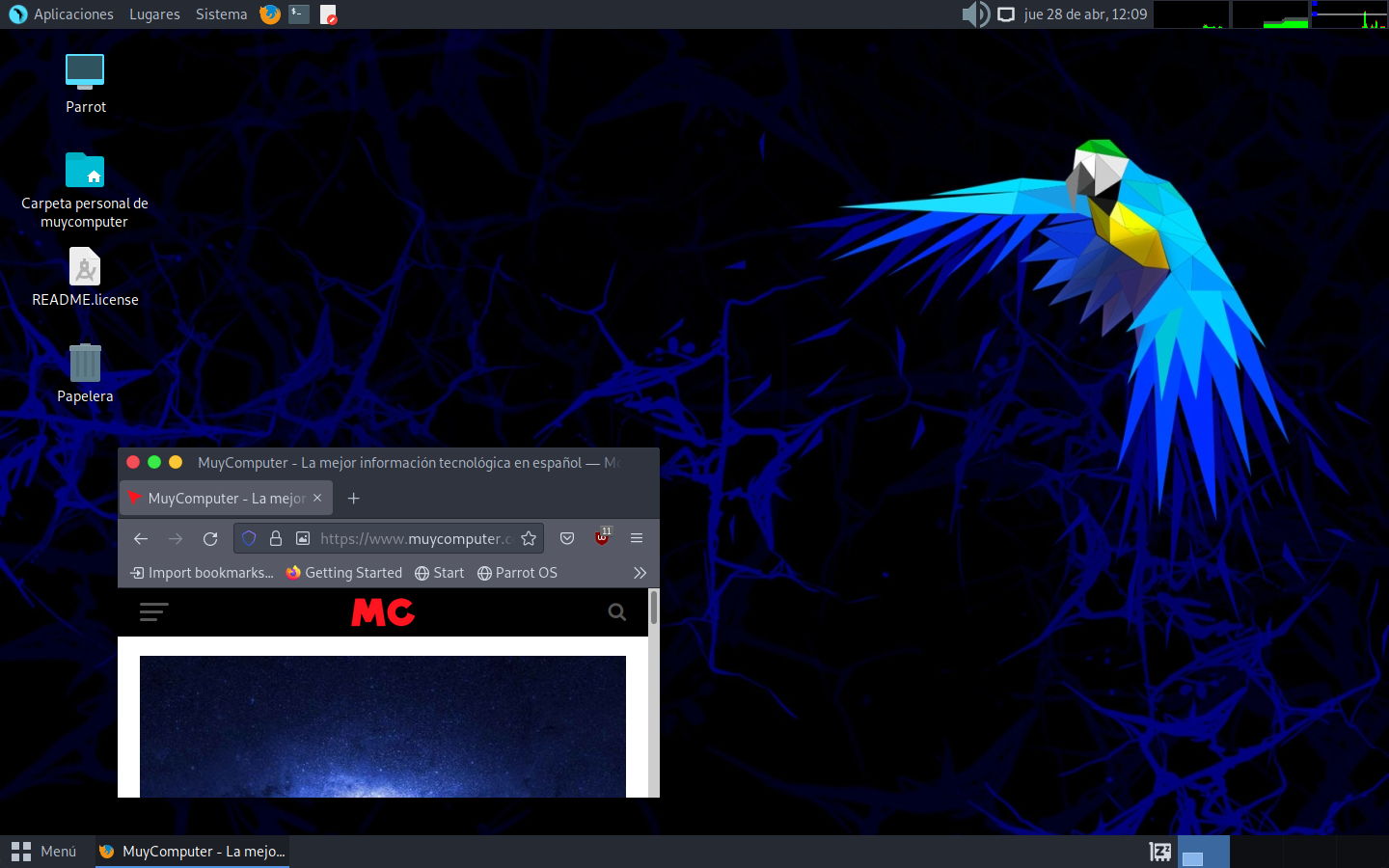

Système d’exploitation perroquet

Système d’exploitation perroquet est une vieille connaissance de Linux dans le secteur de la sécurité. Par rapport aux propositions évoquées jusqu’ici, cette distribution basée sur Debian se concentre davantage sur la réalisation de tests de sécurité et de pentesting et intègre un logiciel qui aide à des tâches telles que l’ingénierie inverse et la criminalistique numérique.

Mais Parrot OS n’inclut pas seulement des outils pour tester la sécurité d’autres systèmes, il intègre également des profils et des paramètres renforcés pour AppArmor (un module de sécurité pour le noyau Linux rival de SELinux) et d’autres technologies de renforcement comme ses propres couches de sécurité. .

En tant que technologies pour confidentialité on retrouve le bien connu Tor ou Onion Router pour anonymiser le trafic, Onion Share comme utilitaire de partage de fichiers via le réseau Tor et AnonSurfun utilitaire qui canalise les communications du système d’exploitation via le réseau Tor pour anonymiser tous les réseaux, en appliquant, entre autres, un renforcement de la sécurité du navigateur Web et une anonymisation de l’IP publique de l’utilisateur.

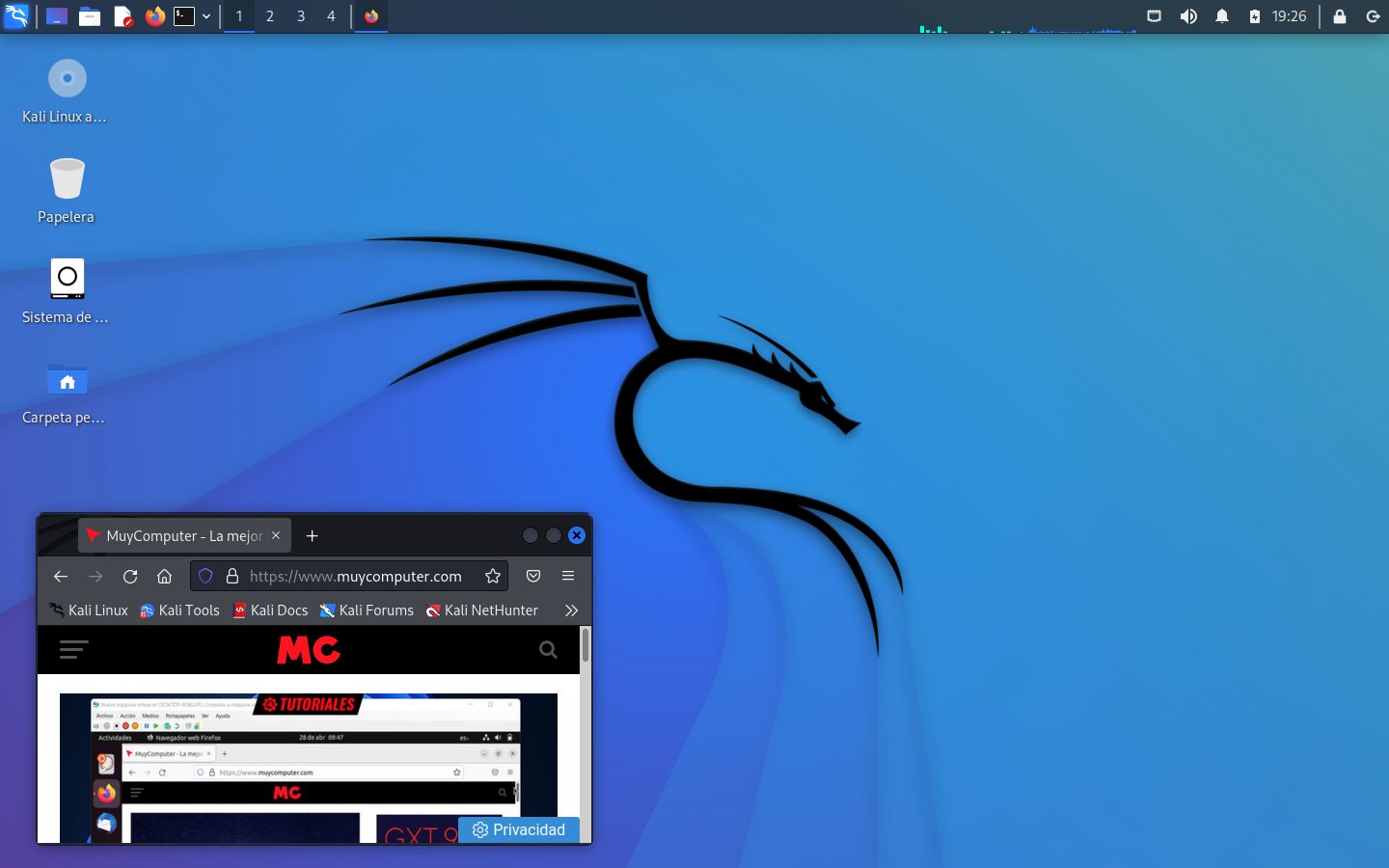

KaliLinuxComment

Peut-être le système d’exploitation le plus connu dans le monde du piratage. KaliLinuxComment, qui est basé sur Debian et fondé par Offensive Security, est une distribution bien connue dans l’industrie de la criminalistique numérique et des tests d’intrusion. En plus de servir un objectif similaire à celui de Parrot OS, il se distingue pour proposer un grand nombre de variantes, supportant officiellement les interfaces graphiques Xfce, GNOME et KDE Plasma ; offrant des images officielles pour VirtualBox et VMware. Il prend en charge diverses architectures, y compris le populaire ARM, qui englobe évidemment le populaire mini-PC Raspberry Pi.

La popularité de Kali Linux a transcendé le domaine de la sécurité, donc ces derniers temps, il a pris des mesures pour être un système qui peut être installé et utilisé localement et normalement sur un PC, tout comme il le ferait avec les distributions Linux. comme Ubuntu, Fedora, Debian, Arch Linux ou Manjaro. Cela se reflète également dans sa finition esthétique, de plus en plus élaborée et attrayante.

Ce qui ressort le plus de ce système, c’est le fait que fournit un grand nombre d’outils et d’applications pour effectuer des tests d’intrusion et tester la sécurité des systèmes.

arche noire

Et voici le principal rival de Kali Linux. Comme son nom l’indique, il est basé sur Arch Linux et se distingue par offrent près de 3 000 outils destinés à effectuer des tests d’intrusion et des tâches d’investigation numérique. En plus d’être distribué en tant que système d’exploitation autonome, il peut être ajouté en tant que référentiel non officiel à sa distribution parente.

Comme Kali Linux, il est possible d’utiliser arche noire en tant que média en direct ou installé localement sur votre ordinateur. Le système d’exploitation est servi via trois images :

- L’un des 4,4 gigaoctets appelé Slim, qui offre ou plus de base à travers l’ISO lui-même.

- Un autre 18 Go appelé Full avec tous les composants (un lecteur flash de 32 Go ou un Blu Ray serait nécessaire).

- Et un dernier réseau qui n’occupe que 900 mégaoctets. Il est important de garder à l’esprit que ce support nécessite une connexion Internet pour effectuer le processus d’installation.

BlackArch met également à disposition une image OVA pour exécuter des solutions de virtualisation telles que VirtualBox, VMware et QEMU et une version pour les processeurs ARM.

Quixix

Quixix vient avec un sécurité renforcée visant à offrir l’anonymat et qu’il est basé sur Kicksecure, une distribution Linux qui se démarque, et pardonne la redondance, pour offrir une sécurité renforcée. C’est un système d’exploitation qui Il se compose de deux machines virtuelles : une qui agit comme un poste de travail et une autre comme une passerelle Tor qui agit comme un proxy transparent.. Toutes les communications sont forcées via le réseau Tor.

Conceptuellement, ce que fait Whonix est de mettre à disposition un système d’exploitation en cours d’exécution…